Итак, продолжаем тему Active Directory.

В предыдущей статье мы бегло рассмотрели процесс установки компонентов Active Directory, далее предлагаю рассмотреть основные процедуры управления данной системой каталогов.

Дисклеймер: в данной теме я не очень силен, поэтому, просьба не воспринимать все нижеописанное как догму, это скорее для ознакомления. Короче говоря — сильно не пинайте 🙂

Для лучшего понимания принципов управления Active Directory, рассмотрим совсем немного теории.

Active Directory имеет древовидную иерархическую структуру, основу которой составляют объекты. Из 3-х типов объектов, нас, в первую очередь, интересуют учетные записи пользователей и компьютеров.

Данный тип объектов включает несколько, так называемых классов (за терминологию не ручаюсь): Organizational Unit (OU, контейнер, подразделение), Group (группа),Computer (компьютер), User (пользователь).

Некоторые из них (например OU или группа) могут содержать в себе другие объекты.

Каждый из объектов имеет свое уникальное имя и набор правил и разрешений (групповых политик).

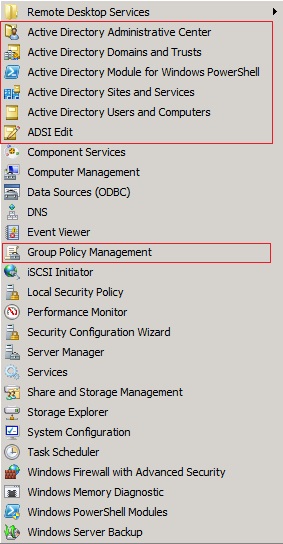

Соответственно, администрирование на данном уровне сводится к управлению деревом объектов (OU, группа, пользователь, компьютер) и управлению их политиками. Основные GUI инструменты для управления AD, находятся в Start -> Administrative Tools :

Сегодня больше поговорим об управлении объектами, а о групповых политиках я постараюсь рассказать в следующий четверг.

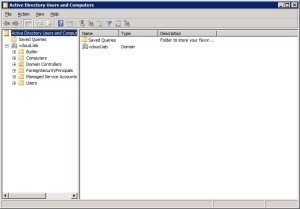

Для управления объектами, лично я использую старую добрую оснастку «Active Directory Users and Computers«.

Здесь по-умолчанию мы увидим в корне стандартные контейнеры, которые создаются во время установки:

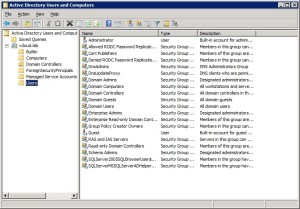

В контейнере «Users» видим единственного активного пользователя «Administrator» и стандартные группы, у каждой из которых свои политики и разрешения:

Что бы добавить нового администратора, нам понадобится создать пользователя и добавить его в группу «Domain Admins«.

Дабы не переливать из пустого в порожнее, рассмотрим несколько банальных примеров.

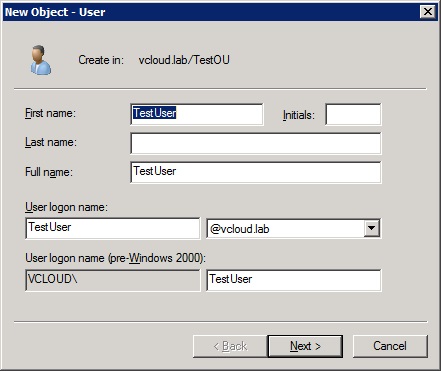

В своем свежеиспеченном Active Directory я создал новый контейнер (Organizational Unit) с названием TestOU.

Для небольшой инфраструктуры необязательно создавать новые OU, можно все складывать в дефолтные контейнеры в корне, но когда вы захотите разделить большую инфраструктуру, это становится просто необходимо.

Так вот, создадим в нашем OU нового пользователя домена (правой кнопкой по OU -> New -> User).

В появившемся окошке заполняем имя/фамилию, имя пользователя для входа в систему:

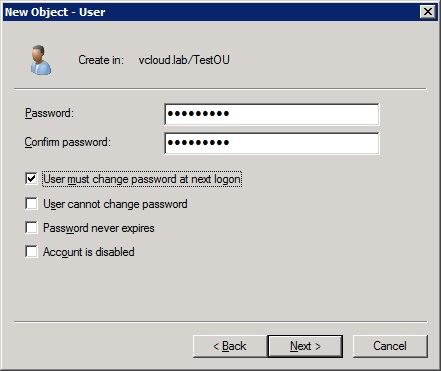

Задаем первоначальный пароль и отмечаем галочками необходимые политики:

В моем случае, при первом входе в систему, система попросит пользователя в добровольно-принудительном порядке задать новый пароль.

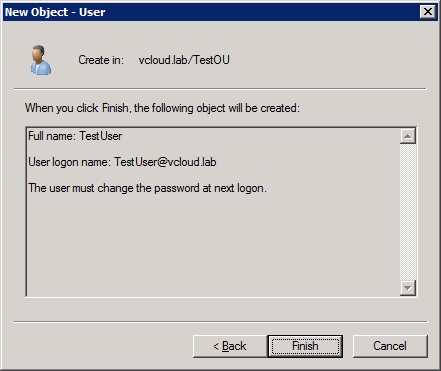

Проверяем и нажимаем финиш:

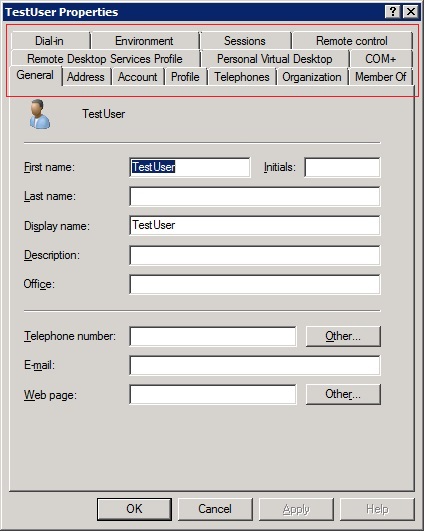

Если посмотреть на свойства пользователя домена, то можно увидеть там много интересных настроек:

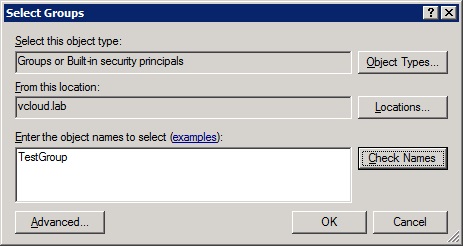

Теперь добавим пользователя в ранее созданную группу. Правой по юзеру -> Add to Group:

пишем имя группы и нажимаем «Check Names» что бы проверить все ли правильно мы написали, затем нажимаем OK.

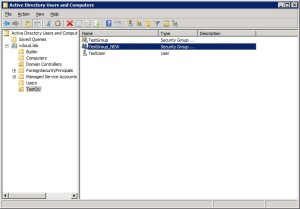

Далее я создал еще одну группу с именем TestGroup_NEW:

и добавил ее в группу TestGroup, таким образом, у нас получилась группа в группе 🙂

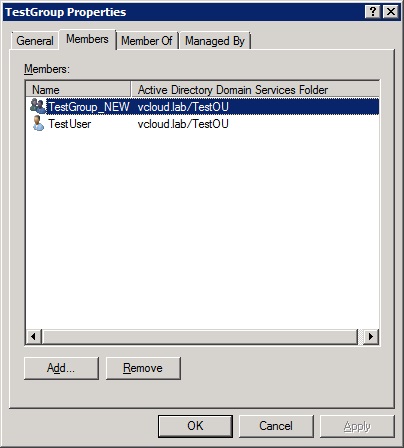

Заглянув в свойства группы, мы кроме всего прочего, можем посмотреть кто в ней состоит:

В общем, все это и так интуитивно понятно и просто, но для полноты картины лишним не будет.

Ну с пользователями и группами, в принципе все ясно, теперь посмотрим на администрирование учетных записей компьютеров.

В концепции Active Directory, учетная запись компьютера представляет собой запись в контейнере, которая содержит информацию об имени компьютера, его ID, информацию об операционной системе и пр., и служит для возможности управления компьютерами, подключенными к домену и применения к ним разного рода политик.

Учетные записи компьютеров могут быть созданы как заранее вручную, так и автоматически, при введении компьютера в домен.

Ну с автоматическим вариантом все понятно: мы под учеткой доменного администратора вводим компьютер в домен и его (компьютера) учетная запись автоматически создается в контейнере по-умолчанию — Computers.

С созданием вручную все немного по-другому, рассмотрим пример, когда это может быть полезно.

Например, нам нужно предоставить право на введение в домен компьютера пользователем, который не является администратором домена (у меня часто такое случается).

Или, например, если при выполнении автоматизированного клонирования виртуальных машин, компьютеры в домен вводятся с помощью скриптов и должны складываться в определенный контейнер, можно создать готовые учетные записи в нужном контейнере и предоставить право на введение их в домен, конкретному пользователю.

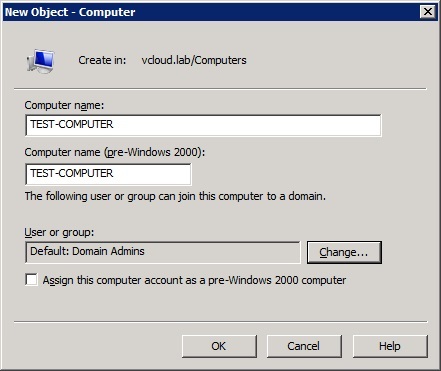

Рассмотрим процесс создания учетной записи компьютера на примере с картинками. Правой кнопкой на нужном контейнере — > New -> Computer :

Выбираем пользователя, который будет владельцем учетки:

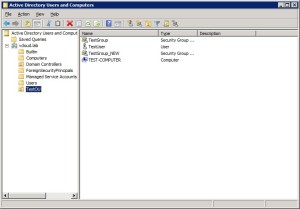

Нажимаем ОК-ОК и получаем готовую учетную запись компьютера.

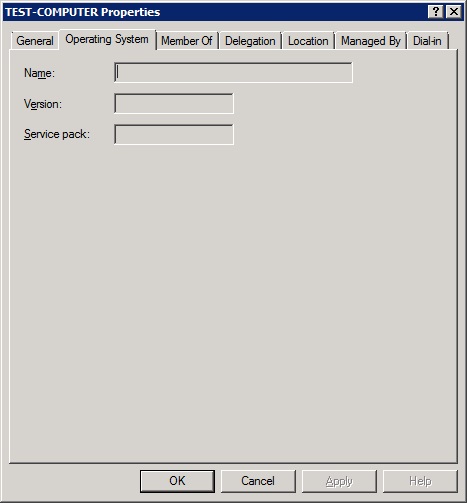

Если заглянем в ее свойства, то увидим что она чистая, т.к. не содержит информации о конкретном компьютере:

Учетные записи, группы и контейнеры можно перемещать между другими контейнерами, при этом, нужно помнить, что на дочерние объекты распространяются доменные политики родительских объектов.

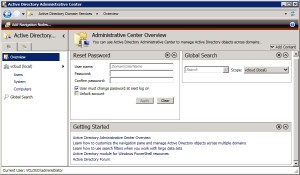

Мы рассмотрели инструмент «Active Directory Users and Computers«, но это не единственный возможный вариант администрирования объектов. В Windows Server 2008R2 для этих же целей можно использовать «Active Directory Administrative Center» :

На картинке видим как оно выглядит. По функционалу много не скажу, но на первый взгляд — это тот же самый «Users and Computers» в немного другой оболочке. Возможно (даже скорее всего), он будет более удобен, для повседневного использования, дело привычки.

Кроме стандартного функционала «Active Directory Users and Computers» типа, создание/удаление/изменение пользователей/групп/подразделений/компьютеров, здесь реализован продвинутый функционал фильтров для удобного поиска объектов и управления ими.

Еще один, наиболее хардкорный и, наверное, наиболее функциональный способ администрирования Active Directory — «Active Directory Module for Windows PowerShell«. Скажу честно — ни разу не пользовался, хватало функциональности графических утилит. Командная строка это хорошо, но боюсь, что придется потратить много времени на изучение ее функционала, тут уж на любителя 🙂